プライバシーポリシー

共同利用プライバシーポリシー

共同利用する者の範囲

○当社は以下の者との間でお客さまの個人情報

を共同で利用することがあります※1。

・小売電気事業者※2

・一般送配電事業者※3

・電力広域的運営推進機関

共同利用の目的

①託送供給契約又は発電量調整供給契約(以下「託送供給等契約」といいます。)の締結、変更又は解約のため

②小売供給契約(離島供給及び最終保障供給に関する契約を含む。)又は電気受給契約(以下「小売供給等契約」といいます。)の廃止取次※4のため

③供給(受電)地点に関する情報の確認のため

④電力量の検針、設備の保守・点検・交換、停電時・災害時等の設備の調査その他の託送供給等契約に基づく一般送配電事業者の業務遂行のため

共同利用する情報項目

①基本情報:氏名、住所、電話番号及び小売供給等契約の契約番号

②供給(受電)地点に関する情報:託送供給等契約を締結する一般送配電事業者の供給区域、離島供給約款対象、供給(受電)地点特定番号、託送契約高情報、電流上限値、接続送電サービスメニュー、力率、供給方式、託送契約決定方法、計器情報、引込柱番号、系統連系設備有無、託送契約異動年月日、検針日、約状態、廃止措置方法

共同利用の管理責任者

①基本情報:小売供給等契約を締結している小売電気事業者(但し、離島供給又は最終保障供給を受けている需要者に関する基本情報については、一般送配電事業者)

②供給(受電)地点に関する情報:供給(受電)地点を供給区域とする一般送配電事業者

※1 当社は、共同利用の目的のために必要な範囲の事業者に限定してお客さまの個人情報を共同利用するものであり、必ずしも全ての小売電気事業者及び一般送配電事業者との間でお客さまの個人情報を共同利用するものではありません。

※2 小売電気事業者とは、 電気事業法(昭和39年7月11日法律第170号)第2条の5第1項に規定する登録拒否事由に該当せず、小売電気事業者として経済産業大臣の登録を受けた事業者(電気事業法等の一部を改正する法律(平成26年法律第72号)の附則により、小売電気事業者の登録を受けたとみなされた事業者を含みます。)をいいます(事業者の名称、所在地等につきましては、資源エネルギー庁のホームページ( http://www.enecho.meti.go.jp/category/electricity_and_gas/electric/summary/retailers_list/) をご参照ください)。

※3 一般送配電事業者とは、北海道電力株式会社、東北電力株式会社、東京電力パワーグリッド株式会社、中部電力株式会社、北陸電力株式会社、関西電力株式会社、中国電力株式会社、四国電力株式会社、九州電力株式会社及び沖縄電力株式会社をいいます。

※4 「小売供給等契約の廃止取次」とは、お客さまから新たに小売供給等契約の申込みを受けた事業者が、お客さまを代行して、既存の事業者に対して、小売供給等契約の解約の申込みを行うことをいいます。

情報セキュリティーポリシー

情報セキュリティ基本方針

ネットワークコンピュータを利用した経営環境が、当社に導入されて久しい。その間、当社の扱っている情報が、ネットワークコンピュータ上で扱われることが当然のこととなった。ネットワークコンピュータは、その導入による業務効率の影響は甚だしく、また、経営支援ツールとしても今後も大いに活用していくべきものである。

インターネットを利用してビジネスチャンスを拡大している当社にとって、「セキュリティの確保」は必須事項である。昨今の度重なるセキュリティ事件は、当社にとっても「対岸の火事」ではなく、問題を発生させないために、早急に対応しなければならない経営課題である。

お客様との関係において、セキュリティ事件が発生した場合の営業機会の損失は甚だしいものになることは想像に難くない。当社は、顧客満足度を向上させるためにも、「セキュア」なブランドイメージを早急に構築しなければならない。

そのために、当社は、ネットワークコンピュータ上を流通する情報やコンピュータ及びネットワークなどの情報システム(以下、情報資産)を第4の資産と位置付ける。よって、当社は、情報資産を重要な資産とし、保護・管理しなければならない。

当社は、情報資産を保護する「情報セキュリティマネジメント」を実施するために、『情報セキュリティポリシー』を策定する。

『情報セキュリティポリシー』は、当社の情報資産を、故意や偶然という区別に関係なく、改ざん、破壊、漏洩等から保護されるような管理策をまとめた文書である。

当社の情報資産を利用する者は、情報セキュリティの重要性を認知し、この『情報セキュリティポリシー』を遵守しなければならない。

体制

当社の情報セキュリティマネジメントを遂行する体制を以下の通り定める。

1.内部監査室

当社の情報セキュリティを維持していくために、内部監査室を設け、全社的なマネジメント体制を整えるものとする。内部監査室の詳細情報に関しては、内部監査室構成メンバーを参照のこと。

2.システムセキュリティ責任者

システムセキュリティ責任者は、情報システム部に属し、システム管理者の作業責任を有する。

システムセキュリティ責任者の役割は、システム管理者への作業指示・管理を行い、システム管理者同士での作業の「相互牽制」及び「職務の分離」が有効に働くように配慮しなければならない。

3. システム管理者

システム管理者は、内部監査室に属し、システムセキュリティ責任者より与えられた管理作業の責任を有する。

システム管理者の役割は、管理を依頼された情報機器に対して、セキュリティ対策を実施する現場レベルでの責任者である。

内部監査室構成メンバー

①代表取締役 上条 昌輝

②内部監査室

システムセキュリティ責任者:嶋田 展久

システム管理者:大谷木 亘

内部監査室の役割と責務

内部監査室の主な役割を下記の通り定める。

1.情報セキュリティマネジメントの企画及び計画

情報セキュリティ委員会は、当社における情報セキュリティマネジメントを実施していく企画及び計画を作成し、その計画通り情報セキュリティマネジメントを実施しなければならない。

この企画及び計画には、情報セキュリティマネジメントを遂行する為のリスクアセスメント、リスクマネジメントはもちろんのこと、『情報セキュリティポリシー』の見直しや従業員への普及・啓発も考慮に入れなければならない。

2.『情報セキュリティポリシー』文書の配布責任

内部監査室は、『情報セキュリティポリシー』を策定又は改訂した場合には、迅速に対象従業員へその文書を配布しなければならない。

3.社内教育の実施

内部監査室は、情報セキュリティに関する継続的な社内教育を行う。この社内教育は、意識向上と技術向上の両面から実施しなければならない。

4.『情報セキュリティポリシー』の遵守状況の評価及び改訂

情報セキュリティ委員会は、従業員の『情報セキュリティポリシー』遵守状況を定期的に調査し、『情報セキュリティポリシー』のレビューを行うこととする。

また、従業員の『情報セキュリティポリシー』に対する意見や要望を収集し、その妥当性を評価するとともに必要に応じて内容の改訂を行うこととする。

5.監査結果の評価及び改訂

内部監査室は、監査の結果を受けて、『情報セキュリティポリシー』の妥当性を評価すると共に、必要に応じて、内容の改訂を行わなければならない。

6.取締役会への報告

内部監査室は、情報セキュリティの維持・管理状況や『情報セキュリティポリシー』の改定状況、及び情報セキュリティに関する事故や問題の発生状況を取締役会へ報告しなければならない。

7.『情報セキュリティポリシー』違反者への処罰

内部監査室は、従業員の『情報セキュリティポリシー』に違反した行為等が判明した場合、該当従業員に対して適切な処置を講じることとする。

情報セキュリティ対策標準(概要)

1.趣旨

当社は、ネットワークコンピュータ上を流通する情報やコンピュータ及びネットワークなどの情報システム(以下、情報資産)を第4の資産と位置付け、この情報資産を重要な資産とし、保護・管理する「情報セキュリティマネジメント」を実施するために、『情報セキュリティポリシー』を策定する。

『情報セキュリティポリシー』は、「情報セキュリティ基本方針」+「情報セキュリティ方針」と「情報セキュリティ対策標準」と「情報セキュリティ実施手順書」の3つの階層で策定・管理する。

「情報セキュリティ対策標準」は、「情報セキュリティ方針」に従い、情報資産を保護・管理するために遵守すべき事項を可能な限り具体的かつ網羅的に記載したものである。

2.対象範囲

「情報セキュリティ対策標準」の適用範囲(対象システム)は、当社の情報資産に関係する人的・物理的・環境的リソースを含むものとする。

当社の対象システムのシステム構成図を下図に示す。

3.適用者

「情報セキュリティ対策標準」は、当社のネットワークコンピュータを利用する全ての利用者に適用する。しかしセキュリティ対策の内容によって適用者が異なるため、各情報セキュリティ対策標準では適用者を明確に記載するものとする。

「情報セキュリティ対策標準」の適用者を、以下に示す。

(1) 当社の経営陣と従業員

(2) 子会社・関連会社の従業員

(3) 外部委託業者の従業員(派遣社員、アルバイトを含)

4.用語

「情報セキュリティ対策標準」で用いられる用語について、以下のように定義する。

(1) 情報セキュリティ方針

情報セキュリティ方針は、『情報セキュリティポリシー』の最上位に位置する文書であり、当社の情報セキュリティマネジメントにおける方針を記述したものである。

(2) 情報セキュリティ対策標準

情報セキュリティ対策標準は、方針の下層に位置する文書であり、方針での宣言を受け、項目毎に遵守すべき事項を網羅的に記述する。

(3) 情報セキュリティ実施手順書

情報セキュリティ実施手順書は、対策標準の下層に位置する文書であり、この文書は、情報セキュリティ対策標準で記述された文書をより具体的に、配布するべき対象者毎に内容をカスタマイズして記述する。

(4) 内部監査室

当社の情報セキュリティを維持していく組織であり、全社的なマネジメント体制を整える。

(5)システムセキュリティ責任

システムセキュリティ責任者は、情報システム部に属し、システム管理者の作業指示・管理を行い、システム管理者同士での作業の「相互牽制」及び「職務の分離」が有効に働くように配慮する。

(6) システム管理者

システム管理者は、情報システム部に属し、システムセキュリティ責任者より与えられた管理作業の責任を有し、管理を依頼された情報機器に対して、セキュリティ対策を実施する現場レベルでの責任者である。

5.セキュリティ対策標準構成

当社の『情報セキュリティポリシー』の情報セキュリティ対策標準は、その情報セキュリティ対策を15の項目に分け策定・管理する。

以下に各情報セキュリティ対策標準の記載項目(ドキュメントの単位)を示す。

(1)外部公開サーバに関する標準

(2)サーバ等に関する標準

(3)ソフトウェア/ハードウェアの購入及び導入標準

(4)ユーザ認証標準

(5)電子メールサービス利用標準

(6)ウィルス対策標準

(7)Webサービス利用標準

(8)ネットワーク利用標準

(9)LAN におけるPC(サーバ、クライアント等)設置/変更/撤去の標準

(10)媒体の取扱に関する標準

(11)物理的対策標準

(12)職場環境におけるセキュリティ標準

(13)監査標準

(14)罰則に関する標準

(15)プライバシーに関する標準

各情報セキュリティ対策標準(スタンダード)では、以下に示す項目の記載をしなければならない。

(1) 趣旨

(2) 対象者

(3) 対象システム

(4) 遵守事項

(5) 例外事項

(6) 罰則事項

(7) 公開事項

(8) 改訂

6.例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、情報セキュリティ委員会に報告し、例外の適用承認を受けなければならない。

7.罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については『罰則に関する標準』に従う。

8.公開事項

本標準は対象者にのみ公開するものとする。

9.改訂

・本標準は、平成28年1月31日に情報セキュリティ委員会によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、情報セキュリティ委員会に申請しなければならない。

情報セキュリティ委員会は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

外部公開サーバに関する標準

1 趣旨

本標準は、当社がシステムをインターネットに接続する場合に、ネットワーク犯罪の被害者や加害者、あるいは踏み台になることなく、円滑かつ効率的なビジネスを継続することを趣旨としている。

インターネットへの接続は、当社の業務効率の向上をもたらす反面、インターネット上の脅威にさらされる可能性もある。そのためインターネットへの接続にあたっては接続そのものの企画から、管理、運用まで慎重に行わなければならない。

当社は、外部へ公開する情報、情報システムに関して、セキュリティレベルの維持、向上、管理を趣旨として、以下の外部公開サーバに関する標準を実施する。

2 対象者

下記を本標準の遵守義務対象者とする。

・外部公開サーバの設置申請者

・システムおよびセキュリティ対策の設計者

・情報セキュリティ委員会

・システム構築担当者

・外部公開サーバのシステム管理者、オペレータ

・利用者(パスワード認証不要のアカウント利用者は除く)

3 対象システム

インターネットに接続し、不特定多数のインターネットユーザにIPアドレス及び情報を公開する情報システム、情報機器などを対象とする。対象システムの例としては外部公開サーバ(ウェブサーバ、メールサーバ、FTP サーバ、DNS サーバ、プロキシサーバなど)、ルータ、ファイアウォール及び外部公開サーバに情報を提供するデータベースサーバなどがある。

4 遵守事項

本標準の対象者は次に挙げる事項を遵守しなければならない。

なお、遵守事項は前述の対象手順のうち、セキュリティを考慮する上で特に留意が必要であると考えられる手順についてのみ記載しており、また遵守事項の記載順は対象手順の流れに沿うものとする。

4.1 システムおよびセキュリティ対策の設計に関する遵守事項

(1) 外部公開サーバの目的と公開情報の明確化システムおよびセキュリティ対策の設計者(以下、システム設計者)は、外部公開サーバの設置の目的と当該サーバにて公開される情報を明確にしなければならない。また公開される情報に「顧客情報、プライバシー情報」

などを含む場合は、『プライバシーに関する標準』を遵守しなければならない。

(2) ネットワークの分離

システム設計者は、外部公開サーバと社内ネットワークの境界点にファイアウォールなどのようにアクセス制御が可能で、通信のログが取得できる機器を設置し、内外のネットワークを分離しなければならない。

(3) リスク分析の実施

システム設計者は、外部公開サーバのセキュリティ設計を行う上で、必ずリスク分析を行わなければならない。リスク分析を行う上で、以下の項目を明確にしなければならない。

・保護・脅威の対象(守るべき情報)

・脅威

・脅威の原因、プロセス

・対策(予防、防御、検査、対応:回復)

(4) ルータ及びファイアウォールなどによるアクセス制御

システム設計者は、ルータ及びファイアウォールなど、通信のアクセス制御が可能な機器ではアクセス制御に関して設計書を作成し、情報を公開する上で、必要最低限のアクセスのみ許可するようアクセス制御を実施し厳密に管理しなければならない。アクセス制御は、送信元及び送信先アドレスだけ、プロトコル、通信ポートでなく、時間や通信量などの制限も含まれる。これらのアクセス制御は、外部から外部公開サーバセグメントへのアクセス制御のみならず、外部公開サーバセグメントから外部へのアクセス制御も同様に、実施、管理しなければならない。

これらのアクセス制御の設計書は変更時を含めて、情報セキュリティ委員会に報告し、随時検査を受け、承認を得なければならない。システム管理者は、この変更履歴を保管管理しなければならない。

(5) OS、アプリケーション・サービスのアクセス制御

システム設計者は、OS のアクセス制御とアプリケーションとサービスのアクセス制御に関して、設計書を作成し、厳密にアクセス権を設定しなければならない。この設計書は、変更履歴を含めて保管管理しなければならない。

(6) データのアクセス制御

システム設計者は、データのアクセス制御に関して、設計書を作成し、厳密にアクセス権を設定しなければならない。この設計書は保管管理しなければならない。これらのデータには、OS のシステムファイルやアプリケーション、アプリケーション設定ファイルなども含まれる。これらの設計書は、変更履歴を含めて保管管理しなければならない。

(7) アプリケーション開発

システム設計者は、CGI、API などのアプリケーション開発を行う際、リスク分析を実施し、仕様書の段階から、データの入力チェックなどの、セキュリティ対策の実施を行わなければならない。

(8) 不正アクセス検知システム(IDS)について

システム設計者は、IDS を設置する場合、設計時に以下の作業を行わなければならない。

・適用するシグネチャの選定及び必要なシグネチャの作成

・対応手順の必要なシグネチャの選定と、その対応手順書の作成

(9) 外部公開サーバの推奨プラットホーム

情報システム委員会は、外部公開サーバに関して、推奨プラットホームを規定することが望ましい。システム設計者は外部公開サーバのプラットホームについては、情報セキュリティ委員会が規定する推奨プラットホームを採用することが望ましい。

(10)設置場所

システム設計者は対象システムの安全な設置場所を検討しなければならない。

安全な設置場所とは、以下の条件を満たす場所を指す。

・施錠されていること

・明示的に許可された者以外の立ち入りが禁止されていること

・ネットワークの盗聴が外部から行えないこと

(11)セキュリティ侵害時の対応手順書の作成

システム設計者は、リスク分析で想定されるセキュリティ侵害が発生した場合の対応手順書を設計時に作成しなければならない。対応手順書には以下の項目が含まれていなければならない。

・想定されるセキュリティ侵害の可能性がある事象とその定義

・確認方法

・確認で得られ情報毎の対応方法

・連絡先及び緊急連絡先

・セキュリティ侵害事象の保存方法

・外部公開サーバの運用再開の基準

4.2 設置の申請・設計審査に関する遵守事項

(1) 申請書の提出

外部公開サーバの設置申請者(以下、申請者)は、外部公開サーバの設置の際、必ず情報セキュリティ委員会に「外部公開サーバ設置申請書」を提出し、許可を得なければならない。申請には、申請者の押印だけではなく所属長部長職相当の押印が必要である。

申請を受けた情報セキュリティ委員会は、直ちに審査を開始しなければならない。「外部公開サーバ設置申請書」には次の項目を含まなければならない。

・システム設置の趣旨と扱う情報の内容

・システム構成

・システムの設置場所の住所と組織名称

・システム管理者名とシステムセキュリティ責任者名

・運用開始希望日

・運用管理手順書の添付

・セキュリティ侵害時の対応手順書の添付

(2) システム構成の明確化

申請者は、外部公開サーバの設置申請時にそのシステム構成を明確にしなければならない。情報セキュリティ委員会により、システム構成の不備もしくは、改善要求を受けたとき、申請者及びシステム設計者は、直ちにシステム構成の再検討を行わなければならない。

(3) 管理体制及びシステム管理者の明確化

申請者は情報及び情報システムの正しく安全な運用を確実にするために、管理体制及びシステム管理者を明確にしなければならない。人的不注意および故意の誤用のリスクを低減するために、システム管理者を任命しなければならない。

(4) 運用手順書の提出

申請者は、外部公開サーバの設置申請時に運用手順書を内部監査室へ提出なければならない。

(5) セキュリティ侵害時の対応手順書の提出申請者は、外部公開サーバの設置申請時にセキュリティ侵害時の対応手順書を内部監査室へ提出しなければならない。

(6) 既存の外部公開サーバの申請について

本標準が適用される以前の既存の外部公開サーバについては、3ヶ月以内に本標準に適合するようにしなければならない。3ヶ月以内に、本標準に適合しない場合、内部監査室は情報の公開を強制的に停止させることができる。

4.3 システム構築に関する遵守事項

(1) 提供サービス

システム構築担当者は、外部公開サーバの趣旨、用途に応じた必要最低限のアプリケーション・サービス以外インストールしてはならない

(2) 安全な設定

システム構築担当者は外部公開サーバに、安全な設定を施さなければならない。安全な設定とは、以下の要件を満たすものである。

・最新のOS

・最新のアプリケーション

・最新のセキュリティパッチの適用

・不要なプログラムやサービスの削除

(3) パスワード強度

ルータ、サーバなど全てのパスワードが利用できる機器には、パスワードを設定しなければならない。特にシステム管理者もしくはシステム管理者に類する権限を持つアカウントのパスワードは、下記のように厳重に設定されなければならない。

・システム管理者自身が設定する

・8文字以上

・大文字小文字の区別がある場合には大文字を1文字以上含める

・記号が含められる場合には1文字以上含める

・数字が含められる場合には1文字以上含める

4.4 検査に関する遵守事項

・検査実施手順

外部公開サーバは、運用開始前に必ずシステム構築担当者が内部監査室が指定する第三者による検査を受けなければならない。検査には以下の項目を含まなければならない。

・最新の脆弱性情報を含む検査項目

・「外部公開サーバ設置申請書」との整合性

・許可された範囲以外へのアクセスが出来ないこと

・アクセスコントロール定義の確認

・不要なサービス、不要なアカウントが存在しないこと

・推測可能なパスワードが設定されていないこと

検査は、インターネット方向からだけでなく、様々な脅威を想定した方向から実施し、検査に合格するまでは接続試験や検査の目的以外で運用を開始してはならない。また、検査は定期的に実施するが、外部公開サーバが新設された場合及び、ルータ、ファイアウォールの設定変更された場合は随時検査を実施する。検査に不合格になった場合には、1週間以内に対策を行い、再検査を受け、以後これを繰り返す。

4.5 運用に関する遵守事項

(1) セキュリティレベルの維持

システム管理者は、常に最新のセキュリティ情報を入手し、OS 及びインストールされた、アプリケーション・サービスについて、随時、必要な最新のアプリケーションのバージョン、セキュリティパッチを適用しなければならない。また、これらの履歴は保管管理しなければならない。OS 及びインストールされたアプリケーション・サービスに関するセキュリティホールのうち深刻なものであると判断され、かつセキュリティパッチが公開されていないものについては、別方法のセキュリティ対策の検討し、その施策を実施しなければならない。検討の結果、セキュリティ対策が無いと判断された場合は、速やかに情報セキュリティ委員会に報告し、情報の公開を停止しなければならない。この停止は、対応のセキュリティパッチの適用もしくは別の施策が実施にて、セキュリティ委員会に報告後、解除できる。

(2) 外部公開サーバのアカウント管理

システム管理者は、外部公開サーバの趣旨、用途に応じた、必要最低限のアカウント以外作成してはならない。また、アカウント毎のアクセス権を規定し、必要最低限のアクセス権のみ付与しなければならない。これらのアカウントは更新履歴を含めて、管理しなければならない。パスワードが必要なアカウントについては、適切なパスワード強度を有しなければならない。

(3) パスワード管理

設定されたパスワードには、以下の運用がなされなければならない。

・1ヶ月に一度必ず更新されなければならない

・同じパスワードを異なる機器、異なる時期に使用してはならない

・設定されたパスワードは、システム管理者が責任を持って携行及び保管する手帳類以外には書き留めてはならない

・緊急時(現場に行くことができない場合等)を除いて、システム管理者以外に教えてはならない。

・パスワードを入力する際は、他人に見られないよう注意しなければならない

(4) 運用業務の委任

システム管理者の運用業務はオペレータに委任することができるが、オペレータは運用手順書以外の操作を行ってはならない。

(5) 運用日誌

システム管理者は、次の項目を含んだ運用日誌を作成し一定期間、保管管理しなければならない。

・システムへのログイン時間とログオフ時間

・システムの設定変更内容

・ログの保存記録

・バックアップ実施記録

・システムエラーの記録とその是正処置

また内部監査室は、定期的に運用日誌を検査し不適切な記載が発見された場合、適切な是正処置をシステム管理者に指導しなければならない。

(6) 入退室管理

システム管理者は、全ての外部公開サーバの設置場所への入退室記録を保管管理しなければならない。これらの機器のディスプレイ及びコンソールは離席時を含めて、システム管理者及び、オペレータ以外操作、目視できないように必ず、ログアウトもしくはパスワードで保護された状態にしなければならない。

(7) リモートメンテナンス

システム管理者は、外部公開サーバの情報及びデータを、ネットワークを利用し更新・メンテナンスを行う必要がある場合は、その手順を明確に規定しなければならない。システム管理者は、リモートからの情報の更新手順書を作成し、リモートメンテナンスを実施する者に配布、徹底させなければならない。

(8) ログの取得について

外部公開サーバのOS 及びアプリケーション監査ログは次の項目を含めなければならない。

・ユーザID

・ログオン及びログオフの日時

・端末のIP アドレスもしくは端末のID

・OS もしくはアプリケーションへのアクセスを試み、成功したものと、失敗したものの記録

・内部エラー

ファイアウォールおよびルータなど通信経路に設置される機器のログは次の項目を含めなければならない。

・アクセス日時

・プロトコル番号

・ソースIP アドレス

・ソースポート

・ディスティネーションポート

・ディスティネイションIP アドレス

・許可しているアクセス及び、許可していないアクセス

(9) ログの保存

ログは、一時的にハードディスクなどの書き換え可能なメディアに保存されていても良いが、24時間以内に書き換え不能なメディアに転送され厳重に保管されなければならない。一時的にハードディスクなどの書き換え可能なメディアにログを記録する場合には、十分な記憶容量を確保しておき、異常な量の書き込みが発生した場合においても十分に対処できるように備えておかなければならない。ログは、その取得日から3年間は確実にシステムセキュリティ責任者のみが参照できる場所と方法で厳重に保管されなければならない。

(10)ログの解析

保存されたログは、システムセキュリティ責任者もしくはシステムセキュリティ責任者からに委任を受けたシステム管理者により解析されなければならない。

ログの解析は少なくとも1ヶ月に1回以上定期的に行わなければならず、セキュリティ侵害や、その可能性がある場合は随時行わなければならない。

ログの解析を行う際は以下の点に注意しなければならない。

・許可されていないIP アドレス

・指定時間外のアクセス

・アクセス頻度

・データ量

・度重なるアクセス失敗

(11)時間の同期

システム管理者は、ログの精度及び、ログの証拠としての信頼性を確保するために、外部公開サーバの時間の同期を行わなければならない。

(12)外部公開サーバ情報のバックアップ

システム管理者は、対象システムに保存されるデータとシステムの設定情報をそれぞれ一定期間毎にバックアップをとり、保管管理しなければならない。

(13)セキュリティ侵害時の対応

システム管理者は、セキュリティ侵害が発生した場合、セキュリティ侵害時の対応手順書に則って対応しなければならない。またシステム管理者は、セキュリティ侵害時の情報を、できるだけ速やかに、内部監査室に報告しなければならない。内部監査室は、前述の報告を受けた後、各行政機関への通報を含めて迅速に対応しなければならない。

(14)想定外のセキュリティ侵害への対応

万が一、想定外のセキュリティ侵害が発生し、セキュリティ侵害時の対応手順書のみでは状況の改善が見込めない場合、システム管理者は即座に内部監査室に報告しなければならない。システム管理者は、内部監査室の指示のもと、手順書外の行為を行うことがでる。但し、作業実施記録は詳細に記録しなければならない。

またシステム管理者は、状況の改善後、作業実施記録を元にセキュリティ侵害時の対応手順書を更新しなければならない。

(15)セキュリティ侵害時の対応手順書の更新

システム管理者は、セキュリティ侵害時の対応手順書の実効性を維持するため、適宜更新しつづけなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、情報セキュリティ委員会に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については『罰則に関する標準』に従う。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

サーバ等に関する標準

1 趣旨

本標準は各サーバのOSを含めたソフト、ハード、及び、運用の規定をし、サーバに格納されている情報の保護を目的とする。

2 対象者

当社の全てのサーバ管理者、システム構築者。

3 対象システム

本社・営業所・関連会社を含む、全てのサーバシステム。

4 遵守事項

4.1 導入時の規定

(1)サーバ管理者はサーバの設置場所をサーバルームまたは、それに準ずる安全な場所に設置しなければならない。

(2)サーバ管理者はサーバを設置する際はサーバ設置申請書を作成し、内部監査室で認可を受けなければならない。

(3)サーバ管理者は、サーバの設置申請時にそのシステム構成を明確にしなければならない。内部監査室により、システム構成の不備もしくは、改善要求を受けたとき、サーバ管理者は、直ちにシステム構成の再検討を行わなければならない。

(4)サーバ管理者は情報及び情報システムの正しく安全な運用を確実にするために、管理体制及びサーバ管理者を明確にしなければならない。人的不注意および故意の誤用のリスクを低減するために、サーバ管理者を2名以上任命しなければならない。

(5)サーバ管理者はサーバの設置申請時に運用手順書を作成し、内部監査室へ提出なければならない。但し、侵害時対応手順が運用手順書に含まれる事。

(6)本標準が適用される以前の既存のサーバについては、3ヶ月以内に本標準に適合するようにしなければならない。3ヶ月以内に、本標準に適合しない場合、内部監査室は情報の公開を強制的に停止させることができる。

4.2 環境設定の規定

(1) サーバ管理者はサーバで使用するOS及び、ソフトウェア(ウイルス対策ソフト、脆弱性検査ソフトを含む)は内部監査室が規定したものを使用しなければならない。

(2)サーバ管理者はOSのアクセス制御、ファイルのアクセス制御、アプリケーション、サービスのアクセス制御に関して、厳密にアクセス権を設定しなければならない。

(3)サーバ管理者、システム構築者はユーザー、WEBアクセスなどに使用する匿名ユーザーアカウントを含む全てのアカウントのアクセス権限に対して、必要最低限のアクセス権限のみ許可しなければならない。

(4)システム構築者は、CGI、API などのアプリケーション開発を行う者にリスク分析を実施し、仕様書の段階から、データの入力チェック、内部でのデータの処理プロセス、出力されるデータの妥当性などの、セキュリティ対策の実施を義務づけなければなければならない。

(5)システム構築者は、サーバの趣旨、用途に応じた必要最低限のアプリケーション・サービス以外インストールしてはならない。

(6)サーバには、推測困難なパスワードを設定しなければならない。特にサーバ管理者もしくはサーバ管理者に類する権限を持つアカウントのパスワードは、厳重に管理されなければならない。

4.3 運用時の規定

(1) サーバ管理者はサーバで使用されるソフトウェアは常に最新のOS、最新のアプリケーション、最新のセキュリティパッチの適用、不要なサービスの削除を常に行わなければならない。

(2) サーバ管理者はウイルス対策として常にウイルス定義ファイル、ウイルス対策システムが最新のものとなるよう情報を収集し、更新があった場合は直ちに反映を行い、サーバのウイルスチェックを行わなければならない。

(3) サーバ管理者はサーバのパスワードを定期的にこれを変更しなければならない。

(4) サーバ管理者はサーバのログの取得を行わなければならない。

(5) サーバ管理者は定期的にサーバのログを一定期間分、媒体に保存を行わなければならない。

(6) サーバ管理者は定期的にログの解析を行わなければならない。

(7) サーバ管理者は定期的にサーバ内の情報のバックアップを行わなければならない。

(8) サーバ管理者は定期的に第三者による検査を受けなければならない。

・脆弱性検査ソフトによる最新の脆弱性情報を含む検査

・「サーバ設置申請書」と実際の設置機器との整合性

・不要なアクセス権が存在しない事

・不要サービスの起動が存在しない事

・不要なアカウントが存在しない事

・推測可能なパスワードが設定されていない事

(9) 第三者による検査結果は必ず記録し、一定期間保管しなければならない。

(10)第三者による検査によりセキュリティの不備が発見された場合は直ちに不備を是正し、不備の内容と対策状況を内部監査室に報告する。

(11)セキュリティ侵害が発生した場合、セキュリティ侵害時の対応手順に則って対応しなければならない。

また、サーバ管理者は、セキュリティ侵害の状況を、できるだけ速やかに、内部監査室に報告しなければならない。

内部監査室は、前述の報告を受けた後、各行政機関への通報を含めて迅速に対応しなければならない。

(12)万が一、想定外のセキュリティ侵害が発生し、セキュリティ侵害時の対応手順のみでは状況の改善が見込めない場合、サーバ管理者は即座に内部監査室に報告しなければならない。サーバ管理者は、内部監査室の指示のもと、手順書外の行為を行うことができる。但し、作業実施記録は詳細に記録しなければならない。

(13)また、実効性を維持するため、適宜更新しつづけなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については『罰則に関する標準』に従う。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

・本標準は、平成28年1月31日に情報セキュリティ委員会によって承認され、平成28年4月1日より施行する。

・本標準の変更を求める者は、情報セキュリティ委員会に申請しなければならない。情報セキュリティ委員会は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

・本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

ソフトウェア/ハードウェアの購入及び導入標準

1 趣旨

本標準は、当社の業務で使用するソフトウェア/ハードウェアの標準製品を定めて運用管理することにより、全社的に統一されたセキュリティ対策の実現を容易にし、管理の効率化を図り、導入時の設定ミス等を防止することを目的とする。

2 対象者

本標準は、業務で使用するソフトウェア/ハードウェアの購入/導入を行うすべての従業員と、情報システム部、内部監査室のメンバーを対象とする。

3 対象システム

本標準は、当社の業務で使用するために購入/導入する、ソフトウェア/ハードウェア(PC、ネットワーク機器、OS、アプリケーションソフトウェア等)を対象とし、顧客に納品されるものは対象外とする。

本標準は、ハードウェアのうち、情報(機器の設定等を含む)を保管できるものを対象とする。

4 遵守事項

4.1 標準製品リストの作成

(1)内部監査室は、当社の一般的な業務で使用する以下の標準製品を定め、標準製品リストを作成し、すべての従業員に通知しなければならない。

・PC

-デスクトップPC、ノートPC、サーバ機等

・ネットワーク機器

-ルータ、スイッチングハブ等

・必須導入のソフトウェア

-OS、OS に付随するユーティリティ

-文書作成、表計算、プレゼンテーション支援のソフトウェア

-ウィルス対策ソフトウェア

-電子メールソフトウェア、Web ブラウザ

-業務アプリケーション

・選択して導入されるソフトウェア

-暗号化ソフトウェア

-圧縮・解凍ソフトウェア

-文書閲覧ソフトウェア

(2) すべての従業員は、業務上の正当な理由があり、内部監査室から標準外製品の購入/導入を承認された場合を除き、標準製品リストで定められた製品を購入/導入しなければならない。

(3)内部監査室は、標準製品を決定するにあたり、必要なセキュリティ機能、スペックを備え、サポート、ライセンス条件、価格、などの条件が適切であることを評価しなければならない。さらに、既存の情報システムと問題なく動作できるものを選択しなければならない。

製品のセキュリティホール情報やその他の不具合に関する情報の提供、パッチ発行等の対応が悪い製品は、標準製品に指定してはならない。

(4)内部監査室は、標準製品リストを定期的(年一回)に審議し、変更が生じた場合には、速やかにすべての従業員に通知しなければならない。

(5) 内部監査室は、セキュリティ上の問題やその他のトラブルを防止するために、標準製品の適切な設定を検証して決定し、設定ミスを防止するために、設定マニュアルを作成しなければならない。

4.2 標準製品の購入/導入

(1) 情報システム部は、標準製品の発注、保守契約、ライセンス、インストールメディア等を一括して管理する。

(2) 標準製品の購入を行う従業員は、申請書を情報システム部宛に提出しなければならない。

(3) 内部監査室は、申請を受けた標準製品の発注処理を行い、必須導入ソフトウェアのインストールと設定、ネットワーク接続の設定、各種ソフトウェアの最新パッチを適用した上で申請者が指定した場所に納品する。

製品購入時にインストールされているものや、OS に付属するソフトウェアであっても、標準製品として認められないものは、排除してから納品する。

(4)内部監査室は、購入処理を行った製品を管理台帳に登録しなければならない。

(5)内部監査室は、各部署からの申請により、再インストール等のためにライセンス上問題のないインストールメディアの貸し出しをする。

内部監査室は貸し出し記録を作成し、管理しなければならない。

4.3 標準外製品の購入/導入

(1) 研究、開発、その他業務上の理由で、標準外製品を購入/導入する必要がある従業員は、内部監査室宛に、標準外製品を使用する理由、製品名、製品の種類、管理者等の必要事項を明記し申請を行わなければならない。

(2) 標準外製品の申請を受けた内部監査室は、申請の妥当性を討議し、結果を申請者に通知する。

(3)内部監査室の承認を得て標準外製品の使用を行う従業員は、標準外製品の使用を停止した場合、情報セキュリティ委員会宛に使用停止の申請をしなければならない。

(4)内部監査室は、使用許可を行った標準外製品を情報システム部に通知し、標準外製品を管理台帳に登録しなければならない。

(5)内部監査室は、標準外のネットワークソフトウェアに対して使用許可を行った場合、セキュリティ関連の情報収集担当者に通知しなければならない。また、当該製品の使用者から使用停止の申請があった場合も通知しなければならない。

(6)内部監査室は、標準外のネットワークソフトウェアに対して使用許可を与えない場合、社内ネットワークから切り離した、独立の環境を構築して業務上の要求が達成できるようにしなければならない。

セキュリティ責任者は、社内ネットワークから切り離した環境で使用されていことを、3ヶ月を超えない期間毎に、使用部署には通知せず確認しなければならない。独立の環境を使用している部署は、その環境が不要になった場合、速やかに内部監査室に通知しなければならない。

(7) 標準外製品の購入/導入を行う部署は、自部署の責任において購入/導入の手続きを行い、ライセンス、インストールメディアの管理を厳密に行わなければならない。

(8) 標準外製品の購入/導入を行う部署は、事前に、既存の情報システムへの影響を検討し、セキュリティ上の安全性を確認し、セキュリティ責任者のチェックを受けてから使用しなければならない。

(9)内部監査室は、既存の情報システムにセキュリティ上やその他のトラブルが発生した場合、標準外製品の購入/導入を行う部署に対し、当該製品の設定変更や社内ネットワークからの切り離し、当該製品の使用停止等を命じることがある。

4.4 ネットワーク機器の購入/導入について

(1)内部監査室は、本社内のグローバルゾーン、DMZ、サーバーゾーン、各フロアゾーンのフロアSWHUB までのエリアに設置するネットワーク機器(ルータ、スイッチングハブ等)の購入/導入を行い、許可無く各部署にて購入/導入を行ってはならない。

(2)内部監査室は、『ネットワーク構築基準』に基づき、主要なネットワーク機器の導入を行わなければならない。

(3) (1)で指定する以外のエリアに設置するために、各部署にてネットワーク機器を購入する場合も、標準製品として指定されている製品を使用することが望ましい。各部署にて購入した製品は、管理台帳に登録するため、内部監査室に申請しなければならない。購入した製品は、自部署にて管理するものとする。

4.5 管理台帳の作成/管理

(1) 内部監査室は、申請された情報を元に PC やネットワーク機器の管理台帳を作成し、新規登録、変更、削除を管理しなければならない。

(2) 管理台帳には、標準製品、標準外製品の両方を登録しなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

ユーザ認証標準

1 趣旨

本標準は、情報を守る為に使用されるユーザ認証に関して、セキュリティを確保しつつ利便性を実現する運用を目的として記述されている。パスワードの長さや文字の種別、更新頻度、対象機器については、実現方法に関する技術の進歩が著しいので、技術動向を見極めた上で、本標準が適宜更新されることが望ましい。

2 対象者

ユーザ認証を行わなければならない全ての従業員

3 対象システム

以下のいずれかの条件を満たす機器、システム及びアプリケーションには、ユーザ認証を用いて情報セキュリティの確保に努めなければならない。

① 汎用的に使われている OS などでネットワーク機能を持つ機器

② ハードディスクなどの記憶媒体を持つ機器

③ ルータ

④ ユーザが用いるメールソフトウェア

⑤ 社内情報共有の為のイントラネットソフトウェア

4 遵守事項

4.1 ユーザ認証を用いたセキュリティ確保

情報セキュリティの維持に影響を与える機器、システム及びアプリケーションで、ユーザ認証を行える機器、システム及びアプリケーションの中で、セキュリティ上重要な意味を持つにも関わらず、ユーザ認証が無い機器、システム及びアプリケーションは使用してはならない。

4.2 対象システムによる認証システムの選定

情報システム部門は、対象システムが関わる重要性と、セキュリティを実現する手法の難易度を勘案してユーザ認証システムを構築しなければならない。

情報システム部門は、ユーザ認証の仕組みには、パスワードと生体認証のいずれかを用いて情報システムを構築しなければならない。

4.3 パスワード

(1) 8 文字以上で記号を1 文字以上含むことが望ましい。

(2) 一般に使われている単語や本人の趣味、プライベートなどから、他人に推測されやすいパスワードを使用してはならない。

(3) 設定されたパスワードは 1 ヶ月に一度を目安にパスワードは更新することが望ましい。

(4) パスワードは原則として該当システムの管理者が生成して管理を行うものとする。設定したパスワードは紙などに書き留めてもよいが、対象システムが特定できたり、パスワードの文字列そのものを「あらわに」書き留めたりしてはならない。

(5) パスワードは口外したり、ヒントとなるような物品を身の回りに置いておいてはならない。

(6) 一度使用したパスワードを連続でなくとも使用してはならない。

(7) 一度使用したパスワードを他のシステムなどに使用してはならない。

4.4 初期設定のパスワード

(1) 利用者が最初に使用する初期設定のパスワードは、情報システム部が発行し、口頭もしくは書面で該当者に通知する。

(2) 初期設定のパスワードは、社員番号などの規則性のある予測できるものに設定してはならない。

(3) 利用者はパスワードが発行された後速やかに自らログインしパスワードを変更しなければならない。

(4) システム管理者は、初期設定のパスワードが発行された利用者がログインしパスワードが変更されたことを確認しなければならない。原則として、初期設定のパスワードが発行されてから3日以内に、パスワードの設定変更が確認されない場合には、該当する利用者のアカウントを削除、もしくは無効にしなければならない。

4.5 パスワードを忘れた場合の処置

(1) 利用者がパスワードを忘れた場合には、システム管理者に新規パスワード発行の申請を行わなければならない。

(2) システム管理者は、申請してきた利用者が本当に本人自身であることを何らかの方法で確認しなければならない。

(3) 新規パスワード発行の申請を受けたシステム管理者は、速やかに新規のパスワードを発行して、利用者に通知しなければならない。

4.6 ワンタイムパスワード

(1) ワンタイムパスワードはPIN 番号などの認証が必要なものを用いなければならない。

(2) 時刻同期などの認証を必要としない機器は使用してはならない。

(3) ワンタイムパスワードの発生器は、PIN 番号などを推測出来るような状態で携帯してはいけない。

4.7 生体認証

(1) パスワードの記憶と管理が困難な場合には、生体認証を用いても良いが、最新技術動向やコストなどを勘案して、適切な方式を選択しなければならない。

(2) 生体認証を使用する場合には、生体認証のデータそのものが重要な個人情報であるので、厳重に管理しなければならない。

(3) パスワードの利用に対する利便性向上の手段としては、指紋認証などの簡単な生体認証を用いることができる。

(4) サーバルームなどの高いセキュリティを要求される場所への立ち入りの管理には、虹彩認証などの高レベルのセキュリティが期待できる認証システムを用いなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

電子メールサービス利用標準

1 趣旨

本標準は、電子メールで受け渡される情報の安全性を確保し、電子メール利用にあたって発生し得る各種の問題を未然に防ぐことを目的とする。

2 対象者

電子メールサービスを利用するすべての当社正社員、パート、アルバイト、契約社員とする。

3 対象システム

当社より発行された電子メールアドレスを用いてメールの送受信を行う pc とする。

4 遵守事項

4.1 電子メールサービス利用端末機器のセキュリティ

(1) 電子メールの送受信にあたっては、情報セキュリティ委員会が指定した電子メールソフトウェアを用いなければならない。また、情報セキュリティ委員会の指示に従い、当該ソフトウェアのバージョンアップを行わなければならない。

(2) 上記ソフトウェアを使用するコンピュータは、『ソフトウェア/ハードウェアの購入および導入標準』に基づいて導入され、『クライアント等におけるセキュリティ対策標準』に基づいたセキュリティ対策を施したものでなければならない。

(3) 電子メールアドレスは初期パスワードとともに発行される。初期パスワードは直に変更しなければならない。また、パスワードは最低3 ヶ月に1度、定期的に変更しなければならない。設定するパスワードは、『パスワードに関する標準』に則ったものとする。

(4) 電子メールソフトウェアの利用にあたっては、パスワードを保存してはならない。電子メールソフトウェア起動時にユーザ認証を必要とする設定にしなければならない。

4.2 電子メールで送受信される情報の保護

(1) 当社の事業に関わる情報や、顧客、従業員のプライバシーに関わる情報などの機密情報は、原則として電子メールを用いて送信してはならない。

(2) 業務上やむを得ず機密情報を送受信する場合は、情報セキュリティ委員会の指示に従い、内容に応じて暗号化、電子署名などの処置を施さなければならない。

(3) 電子メールの送信にあたっては、送信先のメールアドレスに間違いがないか、確認の上送信しなければならない。

(4) 当社のセミナー案内や製品ご紹介メールなどのように社外の複数のドメインが混在するメールアドレスに対し、1 通の電子メールで同報送信する場合は、送信先メールアドレスが受信者間で閲覧できないよう、設定しなければならない。また、広告メール等の送信にあたっては、法を遵守しなければならない。

(5) 電子メールを社外の個人的なメールアドレスに自動転送する場合は、内部監査室に申請を行わなければならない。この場合、転送先メールアドレスは原則として携帯電話のメールアドレスとする。

4.3 電子メールサービスとネットワーク保護

(1) 業務目的以外に電子メールサービスを利用してはならない。

(2) スパムメールを受信した場合は、これを転送してはならない。そして、即座に内部監査室に報告しなければならない。

(3) 当社より発行されたメールアドレスを利用して、社外のメーリングリストに参加する場合は、当該メーリングリストの信頼性、および業務への必要性を充分考慮した上で参加しなければならない。また、参加意義の無くなった場合は、直ちに脱退しなくてはならない。メーリングリストでの発言は、『13.4.2 電子メールで送受信される情報の保護』を遵守しなければならない。それとともに公序良俗に反する発言をしてはならない。

(4) 電子メールの送信にあたっては、送信するメールサイズを考慮しなければならない。送信可能なメールサイズは、内部監査室にて規定された制限となっている。規定サイズ以上のメールを送信せざるを得ない場合は、分割送信することができる。分割送信時の分割サイズ、送信のタイミングを考慮するものとする。

(5) その他、無用な電子メールを送受信することにより、ネットワークに負荷をかけてはならない。また、電子メール送信時にHTML メールにて送信しないように電子メールソフトウェアを設定しなければならない。

4.4 電子メールを介してのウイルス被害の防止

(1) メールの受信にあたっては、『ウイルス対策標準』に基づき、電子メール保護機能を有効にしなければならない。

(2) 送信元不明のメールに添付されたファイルや、実行形式のまま添付されたファイルなど、不審な添付ファイルに対してはこれに操作を加えてはならない。

(3) ファイルを添付してメールを送信する場合、当該ファイルのウイルス感染が無いことを必ず確認しなければならない。

(4) 電子メールサービスを利用中に、ウイルスの発見や、ウイルスと思われる症状を発見した場合は、『セキュリティインシデント報告、対応標準』に基づき対応しなければならない。

4.5 電子メールの監視許可

(1) 電子メールの利用状況は、当社メールサーバ管理者の協力のもと、内部監査室によって監視されていることを理解しなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

ウィルス対策標準

1 趣旨

本標準は、ウィルス・ワームによって引き起こされる情報漏えいやシステム破壊の被害を未然に防ぐことを目的とする。

2 対象者

PC を利用するすべての従業員

3 対象システム

PC およびゲートウェイサーバ

4 遵守事項

4.1 アンチウィルスソフトの導入

(1) 当社は、PC およびファイルサーバ並びにメールゲートウェイ上にアンチウィルスソフトを導入する。

(2) アンチウィルスソフトは、情報システム部が指定したソフトを導入することとし、PC およびファイルサーバとメールゲートウェイのソフトは、別会社のソフトを使用する。

(3) 選択するアンチウィルスソフトの要件には、以下の機能が含まれていなければならない。

定義ファイルの自動更新機能

(ベンダー→社内サーバ、社内サーバ→PC)

常時スキャン機能

(ファイルシステム、電子メール)

4.2 アンチウィルスソフトの利用

(1)対象者は、PC に導入されたアンチウィルスソフトを常駐設定にし、ファイルへのアクセスおよび電子メールの受信時には、常時スキャンできるように設定しなければならない。

(2) 対象者は、常時スキャンだけではなく一週間に一度、ファイル全体に対するスキャンを実施することとする。

(3) 対象者は、定義ファイルを毎日一度は更新するように設定しなければならない。

4.3 PC およびサーバソフトウェアのセキュリティ対策

(1) 対象者でPC の貸与を受けている者は、PC に導入されているソフトウェアを『PC 等におけるセキュリティ対策標準』に従って、最新状態に維持しなければならない。

(2) 対象者でサーバ管理者の者は、サーバに導入されているソフトウェアを『サーバ等におけるセキュリティ対策』に従って、最新状態に維持しなければならない。

4.4 PC における電子メールを介してのウィルス被害の防止

(1)メールの受信にあたっては、電子メール保護機能を有効にしなければならない。

(2) 送信元不明のメールに添付されたファイルや、実行形式のまま添付されたファイルなど、不審な添付ファイルに対してはこれに操作を加えてはならない。

(3) ファイルを添付してメールを送信する場合、当該ファイルのウイルス感染が無いことを必ず確認しなければならない。

(4) 電子メールサービスを利用中に、ウイルスの発見や、ウイルスと思われる症状を発見した場合は、『セキュリティインシデント報告、対応標準』に基づき対応しなければならない。

4.5 ウィルス/ワームに関する啓発教育の実施

(1) 当社の PC を利用する場合には、はじめにウィルス/ワームに関する啓発セミナーを受講しなければならない。

4.6 情報システム部におけるウィルス対策窓口の設置

(1) 情報システム部は、社内のウィルス被害状況等を迅速に収集するために、ウィルス対策窓口を設置し周知徹底しなければならない。

(2) ウィルス対策窓口は、社内のウィルス被害状況を掌握し、問題発生時の一次対応を実施する。

4.7 アンチウィルスソフトがウィルスを検知した場合

(1) 対象者は、アンチウィルスの駆除機能を使用してウィルスを駆除しなければならない。

(2) 駆除した結果に関しては、内部監査室に申請書を提出し、報告しなければならない。

(3) ゲートウェイ上で検知した場合は同様に駆除し、情報システム部への報告することはない。

※当社のシステムでは、ウィルスの検知は通常ゲートウェイ上で検知されるが、万一PC 上で検知できた場合には、ゲートウェイ上のアンチウィルスソフトの性能を再確認し、製品の入れ替え等を検討しなければならない。

4.8 ウィルスに感染した場合

(1) 対象者は、以下の症状が発生した場合には、ウィルス対策窓口に報告し、対応方法を教えてもらわなければならない。

PC の動作が重くなった。

ウィルス付のメールが送られたとの連絡があった。

突然、花火がなった。

突然、うずを巻いた。

ファイルを開こうとしたら、マクロの警告ポップアップが出た。

(このポップアップが何を意味しているかを把握できているなら、報告の必要はない)

(2) 連絡を受けたウィルス対策窓口は、PC からネットワークケーブルをはずすことを指示し、現場に急行しなければならない。

(3) 現場では、アンチウィルスソフトの定義ファイルがいつ更新されているかを確認しなければならない。最新であれば、PC に対してフルスキャンを実行し、ウィルスが検知されるかを確認しなければならない。

(4) ウィルスが検知された場合は、そのウィルスの特性上どのような挙動を示すかを予測し、影響範囲の特定を実施しなければならない。ウィルスが検知されない場合は、ファイアウォールのログを確認し、怪しいログが残っていないかどうかを確認するなどして、原因を特定しなければならない。

(5) ウィルス被害の影響範囲が、社外にまで至っており場合、『セキュリティインシデントに関する標準』に従って、問題の沈静化を図らなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

Webサービス利用標準

1 趣旨

本標準は、Web ブラウザを使用し、社内及び社外のサイトを利用するにあたって発生し得る各種の問題を未然に防ぐことを目的とする。

2 対象者

Web ブラウザを利用するすべての当社正社員、パート、アルバイト、契約社員とする。

3 対象システム

社内ネットワークに接続し、Web ブラウザを使用し、社内外のWeb サイトにアクセスするコンピュータ

4 遵守事項

4.1 Web ブラウザ利用端末機器のセキュリティ

(1)対象者は、Web ブラウザの利用にあたって、内部監査室が指定したWeb ブラウザを用いなければならない。また、内部監査室の指示に従い、当該ソフトウェアのバージョンアップ及びセキュリティパッチの適用を行わなければならない。

(2) 対象者は、Web ブラウザの利用にあたって、内部監査室が指定したWeb ブラウザの設定を施さなければならない。

(3) 上記ソフトウェアを使用するコンピュータは、『ソフトウェア/ハードウェアの購入および導入標準』に基づいて導入され、『クライアント等におけるセキュリティ対策標準』に基づいたセキュリティ対策を施したものでなければならない。

(4) 対象者は、インターネット上のサイトアクセスするときは、必ず内部監査室が指定するProxy サーバを使用しなければならない。

4.2 Web ブラウザの利用

(1) 対象者は、社内及びインターネット上のWeb サーバへのアクセスは、業務上必要な場合のみ利用できる。

(2) 対象者は、リンクをクリックするとき、リンク先の URL を確認してからクリックしなければならない。この場合、リンク先が、信頼できないURLである場合は、クリックしてはならない。また、バナー広告についても同様で、業務上必要のないバナー広告はクリックしてはならない。

(3) 対象者は、業務上不必要なファイルやソフトウェア、不審なファイルなどをダウンロードしてはならない。必要なファイルやソフトウェアであっても、Web サイト上で実行せず、必ずダウンロードし、ウイルスチェックを実施してから表示、実行しなければならない。

(4) 対象者は、署名の無いあるいは信頼できないサイトの ActiveX やJava、JavaScript、VBScript などのコードは実行してはならない。

(5) 対象者は、原則として、SSL(Secure Sockets Layer)などの暗号通信を行ってはならない。但し、特に部門長の申請により、情報セキュリティ委員会が承認した場合においてSSL の通信を行うことができる。この場合、利用者は、利用目的、対象サーバ、利用機関を明確にし、情報セキュリティ委員会の報告しなければならない。

(6) 対象者は、インターネット上のWeb サーバを利用した電子メールの送受信を行ってはならない。

(7) 対象者は、社内外のWeb サーバに対して、攻撃等不正なアクセスを行ってはならない。また、攻撃、不正なアクセスを目的として社内外のシステムを利用してはならない。

4.3 社内ネットワークの Web サーバの利用

(1) 部門サーバにて、業務上必要な情報を公開する場合には、情報自体のアクセス権限を明確にし、IP アドレスや、ID、パスワードなどを利用したアクセス制御を必ず行わなければならない。このときファイルやアプリケーションをアップロードする場合には、必ずウイルスチェックを実施しなければならない。(2) 対象者の情報の発信(掲示板などへの書き込み)に関しては、部門長が業務上必要と認めた場合のみ許可される。このとき、情報の正確性を確保し、必要最小限の範囲で発信するものとする。また、下記に該当する情報の発信は禁止する。また、情報の閲覧に関しても同様である。

・ 著作権、商標、肖像権を侵害するおそれのあるもの

・ プライバシーを侵害するおそれのあるもの

・ 他者の社会的評価にかかわる問題に関するもの

・ 他者の名誉・信用を傷つけるおそれのあるもの

・ 会社の信用・品位を傷つけるおそれのあるもの

・ 性的な画像や文章に該当するおそれのあるもの

・ 不正アクセスを助長するおそれのあるもの

・ 差別的なもの

・ 虚偽のもの

・ 社内の機密情報

その他公序良俗に反するおそれのあるもの

4.4 アクセス制御された Web サイトの閲覧に関して

(1) 対象者は、パスワードによってアクセス制御されたWeb サイトの閲覧において、パスワードをWeb ブラウザに記憶させるような行為を行ってはならない。

(2) 対象者は、アクセス制御されたWeb サイトの閲覧時に離籍する場合は必ず、Web ブラウザを終了させるか、OS のパスワード付スクリーンロックを実施しなければならない。

(3) 対象者は、パスワードによってアクセス制御されたWeb サイトの閲覧において、他人のユーザIDやパスワードなどを利用してアクセスしてはならない。

4.5 Web サイトの閲覧状況の監視許可

(1) Web サイトの閲覧状況は、当社Proxy サーバ管理者の協力のもと、内部監査室によって監視されていることを理解しなければならない。

(2) URL フィルタリングを導入する場合、内部監査室は、当社のビジネスを考慮して閲覧禁止サイトを決定できるものとする。業務上必要とされるサイトが閲覧できない場合には、部門長より申請し、内部監査室が承認した場合、申請部門に関してのみ、閲覧できるものとする。

(3)内部監査室は、業務上必要でないWeb サイトや、許可の無いWeb サイトなどのアクセスを発見した場合は、該当者の責任者への報告を行う。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

ネットワーク利用標準

1 趣旨

本標準は、機密保持及び情報資産の保護、有効活用を目的に社内ネットワークの利用管理を行う。利用者は、業務目的以外の理由で、社内ネットワーク及びインターネットを利用してはならない。

2 対象者

社内ネットワークにコンピュータを接続し、社内ネットワーク及びインターネットを利用するユーザ。

3 対象システム

社内ネットワークに接続し、社内ネットワーク及びインターネットへの通信を行うコンピュータ及びシステムを対象とする。

4 遵守事項

4.1 社内ネットワーク及びインターネットの業務目的以外の利用禁止

(1) 社内ネットワークは、会社の情報資産であり、電子メールやWebサイトの利用などにおいて、業務目的以外の使用を禁止する。インターネットの利用についても同様である。

(2)内部監査室の許可無く、社内ネットワーク上に、電子メールサーバや、Web サーバ、FTP サーバなどを構築してはならない。

(3) 他人の利用者IDを用いて、社内ネットワーク及び、社外のネットワーク、インターネット上のサイトへアクセスしてはならない。

(4) ネットワーク利用者は、故意もしくは不注意を問わず、社内ネットワーク及び社外ネットワーク、インターネット上のサーバに対して、許可されたアクセス権限以上のアクセスを行ってはならない。

4.2 ネットワークを利用した機密情報の送受信

(1) ネットワーク利用者は、当社の事業に関わる情報や、顧客や従業員のプライバシーに関わる情報などの機密性の高い社内の情報が社外へ漏洩することを防ぐために、ファイルのアップロードや社外へ送信を行ってはならない。

(2) 出所が不明なファイルや内容に確証の持てないファイルをダウンロードや実行してはならない。

(3) 業務上やむを得ず機密情報を社外へ送信もしくは受信する場合は、情報セキュリティ委員会の指示に従い、内容に応じて暗号化、電子署名などの処置を施さなければならない。

4.3 インターネットで利用可能なサービス

(1) ネットワーク利用者は、インターネットの利用において、電子メール及びWeb 閲覧以外を使用してはならない。内部監査室は、上記のサービス以外利用できないようなアクセス制御を実施する。

(2) 暗号通信を用いたインターネットへのアクセスは、内部監査室の承認を得たサイトのみ許可するものとする。

(3) Web サービスの利用については、『Web サービス利用標準』を遵守すること。

(4) ネットワーク利用者は、社内ネットワークに接続した PC において、自社の電子メールサービス以外の電子メールサービスを利用してはならない。やむを得ず、社外の電子メールサービスを利用しなければならない時は、内部監査室の承認を得ること。

4.4 社内ネットワークで利用可能なサービス

(1) 電子メールの利用において、本社サーバゾーンにて管理する電子メールサーバを利用しなければならない。その他の電子メールの利用については、『電子メール利用標準』を遵守しなければならない。

(2) インターネット上のサーバに Web ブラウザを用いてアクセスする場合は、必ず、本社サーバゾーンにて管理するProxy サーバを使用しなければならない。

(3) 本社サーバゾーンにて管理されるシステム(経営、経理、受発注システム、イントラネットサーバ)へのアクセスは、許可された利用者以外利用してはならない。

(4) 各部門サーバは、他部門ネットワーク及び他部門の者が利用するIP アドレスからのアクセスを拒否しなければならない。他部門からのアクセスが業務上必要な場合には、本社サーバゾーンに設置され、アクセス制御可能なイントラネットサーバを利用しなければならない。

(5) 専用線や INS を使用した場合は、Web サービスのプロトコルと電子メールのプロトコル以外を利用してはならない。本社サーバゾーンに配置された重要サーバへのアクセスは、許可されたユーザが許可されたアクセスに限って許可するものとする。

(6) 各部のセキュリティ担当者は、社内ネットワークで利用するサービスを内部監査室に届けなければならない。内部監査室は、届けられた利用サービスにおいて、業務上不必要と判断できるサービスは禁止することができる。また、届けられた利用サービス以外が使用されていないかどうかを検査できるものとする。

(7) 業務上やむを得ず機密情報について、ネットワークを介して扱う場合は、内部監査室の指示に従い、内容に応じて暗号化、電子署名などの処置を施さなければならない。

(8) ネットワーク利用者は、社内ネットワークにおいて、ネットワークモニターなどの、ネットワーク上を流れるパケットを盗聴できる機器及びソフトウェア使用してはならない。但し、情報セキュリティ委員会が承認した調査及び監視目的のネットワークIDSやネットワークモニターなどの利用はできることとする。

(9) ネットワーク利用者は、社内ネットワークサーバへのアクセス用のID及びパスワード、証明書は適切に管理しなければならない。特にパスワードの選択および使用については、『ユーザ認証に関する標準』に基づいたものを利用しなければならない。

4.5 社内ネットワークへの接続時の注意事項

(1) 自宅や、他組織のネットワークへ接続した PC は、ウイルス検査とセキュリティ検査を実施し、異常が発見されなかったことを部のセキュリティ担当者が確認した後でなければ、社内ネットワークに接続してはならない。

(2) ネットワーク利用者は、与えられたIPアドレス以外のIPアドレスを使用してはならない。

(3) ネットワーク利用ユーザは、社内ネットワークに接続中のコンピュータを、内部監査室の許可の無い電話回線、携帯電話、PHS、無線LAN、専用線などを利用して、社外のネットワークへ接続してはならない。

4.6 監視方針

(1) 我社は、社内から社外、及び社内から社内に対する全ての通信に対して、次の監視を行う。

・ 社外への通信権限の有無

・ 許可されたサービスの通信状態

・ 許可されていない通信先への接続、接続先URL

・ 電子メールの本文、添付ファイルの内容

・ ダウンロードするファイルの種類

・ ウイルスチェック

(2)内部監査室は、本社サーバゾーンに配置した重要サーバや社内ネットワークへの許可されないアクセス、インターネットへの不審なアクセス等を監視するためにIDS を導入する。

(3) 監視内容の決定、追加、変更は内部監査室の承認を得なければならない。監視により、許可されていない通信を検知したシステム管理者及びネットワーク利用ユーザは、内部監査室に報告しなければならない。システム管理者及びネットワーク利用ユーザは、監視によって知りえた情報を内部監査室への報告以外に漏洩してはならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

LAN におけるPC(サーバ、クライアント等)設置/変更/撤去の標準

1 趣旨

本標準は、当社 LAN 環境へのPC(サーバ、クライアント等)接続において発生し得る各種の問題を未然に防ぎ、情報資産を保護することを目的とする。

2 対象者

本標準は、当社 LAN 環境に接続する全ての利用者に適用される。当社社員のみならず協力会社社員の利用も対象に含まれる。また、特に認められた場合の、社員ではない者の一時的な利用も対象に含まれる。

3 対象システム

本社各フロア、支社・営業所などの管轄拠点において展開されるLAN に接続された全てのシステムを対象とする。

4 遵守事項

4.1 機材の設置

(1) LAN に接続するPC は、『ソフトウェア/ハードウェアの購入および導入標準』に基づいて導入されたものに限る。利用者は個人所有の機材を利用してLAN に接続してはならない。

(2) LAN に接続するPC は、原則としてIP 通信のみを利用する事とし、『サーバ等におけるセキュリティ対策標準』または『クライアント等におけるセキュリティ対策標準』に基づいたセキュリティ対策が施されていなければならない。

(3) LAN に接続するPC の設置にあたって利用者は、内部監査室に以下の情報を申請し、承認を受けなければならない。

・ 利用者情報(氏名、所属、連絡先等)

・ 利用目的

・ 利用形態(設置希望箇所、利用時間帯、利用サービス、予定期間)

・ 利用機器情報(管理者、連絡先、MAC アドレス等ハードウェア情報

(4)内部監査室は、利用者からの申請に対し、利用目的、利用形態を審査し、結果を申請者に連絡しなければならない。

(5)内部監査室は、利用申請に対し許諾を与える場合に、一定規則に則ってPC 名称(ホスト名)、IP アドレスを決定しなければならない。また、必要に応じてDNS、およびディレクトリへの情報登録を行わなければならない。DHCP など、動的にIP アドレスが変化する利用が発生する場合には、その旨を認識しなければならない。

(6)内部監査室は、利用申請に対し許諾を与える場合に、接続するHUB・情報コンセント・利用ケーブル番号など、接続箇所を決定しなければならない。

(7)内部監査室は、利用者に提供する以下の情報一覧(必要に応じて図を利用)を保存し、管理しなければならない。

・ IP アドレス利用一覧

・ PC 名称、DNS 登録一覧

・ 接続箇所利用一覧

(8)内部監査室は、利用申請に対し許諾を与える場合に、下記情報を保存し、管理しなければならない。

・ 利用者情報(氏名、所属、連絡先等)

・ 利用目的

・ 利用形態(設置箇所、利用時間帯、利用サービス、予定期間)

・ 利用機器情報(管理者、連絡先、MAC アドレス等ハードウェア情報、PC 名称、IP アドレス、アドレス取得形態(固定IP/DHCP)、接続箇所情報、DNS 登録の有無、ディレクトリ登録情報)

(9)内部監査室は、利用申請に対し許諾を与える場合に、申請者に対して下記情報を連絡しなければならない。

・ 許諾された利用目的

・ 許諾された利用形態(設置箇所、利用時間帯、利用サービス、予定期間)

・ 利用機器情報(PC 名称、IP アドレス、アドレス取得形態(固定IP/DHCP)、接続箇所情報、DNS 登録の有無、ディレクトリ登録情報)

4.2 LAN 接続における留意点

(1) 利用者は、内部監査室が設置している以外の HUB・Router・モデム等を導入してネットワーク形態を変更してはならない。また、それらを利用して他のネットワークに接続してはならない。

(2) 利用者は、変更申請無しに使用機材の機能を変更、あるいは機能の追加を行ってはならない。また、許可されている目的外でLAN を利用してはならない。

(3)内部監査室は、緊急を要する場合など、必要に応じて利用者のLAN接続を制限(アクセスの制御、切断など)することができる。利用者は、内部監査室からLAN 接続に関する指示があった場合、その指示に従わなければならない。また緊急時には、内部監査室は利用者に対して指示を与える前にLAN 接続を制限してもよい。

(4)内部監査室は、利用者の接続形態にあわせ、適切な認証機能・暗号化機能等を提供し、情報の保護に努めなければならない。

• 無線LAN を利用する場合には、認証および暗号化機能を利用すること

• Switching HUB 等を利用して、利用者間でのパケットキャプチャができない仕組みを用いること

• LAN に接続する機器の通信は、『社内ネットワーク利用基準』に照らして適切な通信のみに限定すること

• リモートアクセスについては、『リモートアクセスサービス利用標準』に照らして適切な通信のみに限定すること

• 各サーバへのアクセス状況については、『監視に関する標準』に基づいて対処すること

4.3 LAN 接続情報の更新、通知手続き

(1)内部監査室は、利用者に許可した LAN 接続形態が守られているか、許諾後2 週間以内に、申請内容に照らして確認しなければならない。また半年に一度、部門ごとのLAN 接続状態を確認しなければならない。

(2)内部監査室は、利用者に許可したLAN 接続について、申請・変更時に予定していた期間が満了する2 週間前に、利用者に期間の満了について通知しなければならない。また、期間を満了するPC が周辺業務に影響を及ぼす事が無いか、あわせて調査する事が望ましい。

4.4 変更手続き

(1) LAN に接続するPC の利用目的、あるいは利用形態の変更を要する場合、利用者は、速やかに内部監査室に以下の情報を申請し、承認を受けなければならない。

・ 利用者情報(氏名、所属、連絡先等)

・ 変更事由および変更情報(利用目的、利用形態、PC 設置申請時から変更された情報)

・ 変更前機器情報(PC 名称、IP アドレス、アドレス取得形態(固定IP/DHCP)、接続箇所情報、DNS 登録の有無、ディレクトリ登録情報)情報システム部は、利用目的・利用形態を審査し、結果を申請者に連絡しなければならない。

(2)内部監査室は、利用者からの変更申請に対し、利用目的・利用形態を審査し、結果を申請者に連絡しなければならない。変更申請は、変更時の申請に必要な情報(箇所、目的、事由)が明確になっていない場合、および変更前と比較して、同等以上のセキュリティを確保できない場合にはこれを認めない。

(3)内部監査室は、変更申請に対し許諾を与える場合に、管理している情報(利用者情報、利用目的、利用形態、利用機器情報)を更新しなければならない。

(4)内部監査室は、変更申請に対し許諾を与える場合に、申請者に対して下記情報を連絡しなければならない。

・ 許諾された利用目的

・ 許諾された利用形態(設置箇所、利用時間帯、利用サービス、予定期間

・ 利用機器情報(PC 名称、IP アドレス、アドレス取得形態(固定IP/DHCP)、接続箇所情報、DNS 登録の有無、ディレクトリ登録情報)

4.5 機材の撤去

(1) 利用者は、以下に該当する場合、速やかに LAN 接続を終了し、機材をネットワークから切り離さなければならない。あわせて接続終了を情報システム部に報告し、内部監査室の確認を受けなければならない。

・ 申請・変更時に予定していた期間を満了した場合

・ その他内部監査室からの指示を受けた場合

(2)内部監査室は、以下に該当する場合、利用者の LAN 接続の終了を確認しなければならない。

・ 申請・変更時に予定していた期間を満了した場合

・ 緊急時など、情報システム部が必要と判断した場合

・ その他接続が不要、あるいは不適当と見なされる場合

(3)内部監査室は、利用者の LAN 接続終了にあわせ、利用者管理情報を更新(接続終了と判断できる状態に)しなければならない。

(4)内部監査室は、以下の情報一覧を更新しなければならない。

・ IP アドレス利用一覧

・ PC 名称、DNS 登録一覧

・ 接続箇所利用一覧

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

媒体の取扱に関する標準

1 趣旨

本標準は、PC 等の修理時、並びに媒体の処分時に関するルールを定め、機密性の高い情報の漏洩を未然に防ぐことを目的とする。

2 対象者

PC 等の修理を依頼するすべての従業員。媒体の使用、処分を行うすべての従業員。

3 対象システム

当社の業務で使用するすべての PC 等及び媒体を対象とする。

媒体とは、フロッピーディスク、MO、CD、DVD、磁気テープ、ハードディスク等、取り外しが可能で情報が保存できるものを対象とする。

4 遵守事項

4.1 PC(IT 製品)の修理

(1) PC 等の修理を依頼する従業員は、機密性の高い情報が読み出し可能な状態で保管されていないことを確認した上で修理を依頼しなければならない。

故障の状況により、保管されている情報の確認や保護が実施できない場合には、ハードディスク等の情報が保管されている装置を取り外して修理を依頼しなければならない。

(2) 『ソフトウェア/ハードウェアの購入及び導入標準』で定められた標準製品の修理を依頼する従業員は、申請書を提出し、情報システム部を通して修理を依頼しなければならない。

内部監査室は、標準製品の代替品を準備し、必要に応じて貸し出しを行う。

標準外製品の修理は、使用部署から直接修理を依頼するものとする。

(3)内部監査室及び、標準外製品の修理を依頼した従業員は、外部業者が社内に立ち入って修理を行う場合、『サーバルームに関する標準』、『物理的対策標準』に基づいて対応しなければならない。

4.2 媒体の保管

(1) 機密性の高い情報を媒体に保存する者は、権限のない者が保管された情報にアクセスできないよう、暗号化を行うか、媒体を鍵のかかる場所に保管し、鍵は容易に持ち出しが出来ない場所に保管しなければならない。

4.3 媒体の移動

(1) すべての従業員は、機密性の高い情報を保管した媒体を、その情報の管理責任者の許可なく社外へ持ち出してはならない。

(2) すべての従業員は、特定の従業員にのみアクセス権限を限定している情報が保管された媒体を、社内便で送付してはならない。

(3) すべての従業員は、開示範囲を当社内に限定している情報が保管された媒体を、郵送や宅配便等で送付してはならない。

関連会社、営業所への送付は、社内便などのセキュリティが確保された手段で送付しなければならない。

4.4 媒体の再使用

(1) すべての従業員は、機密性の高い情報が保存されている媒体を再利用する前に、保存されていた情報を、再生できない方法で消去しなければならない。

4.5 PC(IT 製品)と媒体の廃棄

(1) PC(IT 製品)の廃棄を行う者は、情報システム部宛に廃棄申請を提出しなければならない。

(2) PC(IT 製品)の廃棄を行う者は、機密性の高い情報が保管されたハードディスク等を取り外してから、指定された場所に廃棄しなければならない。

取り外したハードディスク等は、情報システム部が指定する場所に持ち込まなければならない。

(3) 機密性の高い情報が保管された媒体の廃棄を行う者は、内部監査室が指定する場所に持ち込まなければならない。

(4) 機密性の高い情報が保管されているかどうかが確認できない場合には、機密性の高い情報が保管されているものとして取り扱わなければならない。

(5)内部監査室は、機密性の高い情報が保管されたハードディスク等や媒体を、再生不能な状態に破壊して廃棄しなければならない。

(6)機密性の高い情報が保管されたバードディク等や媒体の処分を外部業者に委託する場合、内部監査室の承認を得なければならない。

外部業者に委託する場合、秘密保持及び、処分依頼品の再利用の禁止を契約文書に含めなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

物理的対策標準

1 趣旨

本標準は、敷地・建物・機器・設備等を保護し、それらの損傷や利用の妨害、許可されていないアクセスを防止することを目的とする。

2 対象者

敷地・建物・機器・設備等の利用に関わるすべての従業員

3 対象システム

敷地内のすべての情報システム

4 遵守事項

4.1 セキュリティ区画の設定

(1) 重要度の高い機器・設備を設置する場所にはその重要度に応じたセキュリティ区画が設定されなければならない。

(2) セキュリティ区画はその範囲を明確にしていなければならない。

(3) セキュリティ区画の管理については管理責任者を置かなければならない。

(4) セキュリティ区画には施錠設備を設けなければならない。

(5) セキュリティ区画は区画およびそこに設置する機器・設備等に関するセキュリティ上の各種のリスクを評価した上で必要な対策を実施しなければならない。リスクの要素には以下のものがある。

・ 盗難、破壊、地震、火災、水害等の水の事故、ほこり、振動、化学作用、電源事故、電磁波、静電気等

4.2 セキュリティ区画の運用

(1) セキュリティ区画は従業員不在時には施錠しなければならない。

(2) セキュリティ区画への入場は、管理責任者の許可を受けて登録した特定のメンバに制限さればならない。

(3) セキュリティ区画への未登録者の入場については必ず入退場を記録し、登録メンバが同伴しなければならない。

(4) セキュリティ区画に入場する外部からの来訪者には区画内での注意事項を事前に説明しておかなければならない。

(5) セキュリティ区画に入場可能な登録メンバは定期的に見直さなければならない。

(6) セキュリティ区画に入場するものは身分証明となるカードあるいはバッジ等を常に明示しておかなければならない。また従業員は身分証明の明示がない入場者の相互確認を行わなければならない。

4.3 機器・設備の保護

(1) 機器・設備の設置位置については、不正な操作が実施しにくく、不用意な操作ミス(間違いや見落とし)が起こりにくいように配慮しなければならない。

(2) 要度の高い機器・設備は他のものと分離して設置しなければならない。

(3) 機器を設置する場合、落下や損傷の防止措置をとらなければならない。

(4) 機器周辺では飲食・喫煙等を行ってはならない。

4.4 電源・空調の保護

(1) 電源・空調室およびその設備には耐震、耐火、耐水などの防災対策を実施しなければならない。

(2) 電源は、安定化装置の導入、負荷変動機器との配電隔離等によって電源容量と品質を確保しなければならない。

(3) 電源は過電流・漏電等による機器への障害に対する保護措置をとらなければならない。

(4) 電源には避雷設備を設置しなければならない。

(5) 重要度の高い機器・設備に対する電源には、無停電装置、バックアップ電源等を設置しなければならない。

(6) 空調設備は機器・設備を適切に運転するために十分な温度・湿度の調整能力を確保しなければならない。

(7) 重要度の高い機器・設備に対する空調設備については予備装置を確保しなければならない。

4.5 ケーブルの保護

(1) ケーブルは、損傷や回線の盗聴を避けるため、保護用の電線管・カバーの使用や、敷設経路に対する配慮などの対策を行わなければならない。

(2) 干渉防止のため、電源ケーブルと通信ケーブルは分離しなければならない。

(3) 重要度の高いケーブルについては代替経路を準備しなければならない。

(4) ケーブルおよび端子については、未認可の機器・設備の接続や設置に対する監視または定期的チェックを行わなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

職場環境におけるセキュリティ標準

1 趣旨

本標準は、職場環境におけるセキュリティリスクを低減し、情報漏えい等のセキュリティ事故を防止することを目的とする。

2 対象者

すべての従業員

3 対象システム

すべての PC、端末およびその他の事務・通信機器

4 遵守事項

4.1 書類・媒体等の取扱いと保管(クリアデスクポリシー)

(1) 従業員は使用していない書類や媒体をキャビネット等へ収納し、机上等に放置してはならない。

(2) 従業員は重要度の高い書類や媒体を施錠保管し、特に必要な場合は耐火金庫・耐熱金庫に保管しなければならない。

4.2 画面に表示する情報の管理(クリアスクリーンポリシー)

(1) 従業員は不正な操作や盗み見防止するため、離席時にはログオフするか、画面・キーボードロック等の保護機能を使用しなければならない。

4.3 事務・通信機器の取り扱い

(1) 従業員はホワイトボード等への書き込み内容を使用後に必ず削除し、放置してはならない。

(2) 従業員はコピー機、FAX、プリンタ等の入出力書類を放置してはならない。特に重要度の高い書類は印刷および送受信の間、従業員が常に機器に(FAX の場合は送受信の両側とも)立ち会うようにしなくてはならない。

(3) 従業員は FAX 送信時には必ず宛先を確認し、誤送信を防止しなければならない。

4.4 搬入物の受渡し

(1) 搬入物の受渡しについては受渡し場所を設置し、『サーバルームに関する標準』で定めたサーバルームおよび『物理的対策標準』で定めたセキュリティ区画とは分離しなければならない。

(2) 受渡し場所への従業員以外のスタッフによるアクセスは、必ず従業員の監視付きで行い、アクセスを記録しなければならない。

(3) 搬入物の受入れを行う従業員は受入れの際に危険物持込や情報漏洩等のリスクがないかどうか点検しなければならない。

(4) 搬入物が登録の必要な情報資産である場合、搬入物の受入れを行う従業員は受入れ後速やかに登録作業を行わなければならない。

(5) 郵便物の受入れ場所には盗み見や抜き取りを防止する対策を行わなければならない。

4.5 盗み聞きによる情報漏えい防止

(1) 従業員は電話や立ち話、オープンな会議スペースでの発言について、盗み聞きを防止するよう配慮しなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

監査標準

1 趣旨

本標準では、マネジメントシステムの内部監査にかかわる事項を規定する。

2 対象者

本標準は、情報資産を扱うすべての人を対象とする。権限および責務は以下のグループによって区別される。

・情報セキュリティ委員会およびその構成メンバ

・情報セキュリティ委員会から任命された監査組織、およびその監査人

・被監査組織および被監査人

3 対象システム

本標準は監査に関するものであり、情報システムや情報機器を対象としない。

4 遵守事項

4.1 共通事項

(1) 情報セキュリティ委員会は、監査組織を構成し、定期的に監査を実施しなければならない。監査の周期は、1年に1回とする。監査の周期を変更する際には、内部監査室での承認を得なければならない。

(2)内部監査室は、監査の対象、目的について、監査組織と協議した上で合意しなければならない。情報セキュリティ委員会は、合意した内容が監査の目的に合致しているかについての責任をもつ。

(3) 監査組織は、合意された内容に基づいて監査を実施し、その結果を内部監査室へ報告しなければならない。情報セキュリティ委員会は、監査の結果を受けて、必要に応じて適切な是正措置を行わなければならない。

(4) 監査組織は、被監査組織、対象に対して独立していなければならない。もし独立した監査組織を構成できない場合には、相互監査体制をとることでできる限り独立性を維持しなければならない。監査組織は、客観的に監査を行わなければならない。

(5) 監査組織は、監査の実施にあたり専門の知識や技能を必要とする場合、専門家の協力を得ることができる。監査組織は、監査の目的について専門家に説明し、専門家による作業の結果について最終的な判断を下すことができなければならない。

(6) 監査組織は、監査の過程において知りえた情報を、監査目的以外に公開してはならない。

(7) 被監査組織および被監査人は、監査の円滑な実施のために、スケジュール調整、資料の提示、監査立会い等、監査組織の活動に協力しなければならない。

4.2 監査の計画

(1) 監査組織は、合意された監査内容に基づいて、監査の計画を立てなければならない。監査組織は、監査の目的として以下を含めなければならない。

・内部統制が正しく規定されているか

・規定された内容にしたがって組織が効率的に実行しているか

(2) 監査組織は、監査の計画にあたり以下の内容を検討または実施しなければならない。

・内部統制として実施されている活動内容

・資産およびそれらへのリスクの分析

・セキュリティ方針や標準等の規定の分析

・組織を取り巻く環境の変化

・内部統制を理解するためのヒアリングや観察

(3) 監査組織は、監査項目に以下の内容を含めなければならない。

・セキュリティ方針および標準

・情報セキュリティ委員会の構成および実行

・情報資産を含む財産の管理

・社員、契約社員等の扱い

・物理セキュリティ

・通信および運用

・アクセス制御

・システム開発

・事業継続計画

・法律、規制等への準拠

(4) 監査組織は、計画した監査項目のそれぞれについて、問題点が内在する可能性について検討し、予測される内部統制リスクを判断した上で、実施手続きや監査のサンプリング密度を決定しなければならない。

(5) 監査組織は、監査の実施手順および項目について、主要な内容を文書化しておかなければならない。

4.3 監査の実施

(1)監査組織は、各監査人に対して監査の実施を指示する。

(2)監査人は、あらかじめ決められた手続きに基づいて監査を実施する。監査手続きは以下を含む。

・インタビュー

・行動の観察

・証拠等の検閲

・監査人による作業手順の実施

(3) 監査人は、組織内で提供されているサービスの可用性を考慮しなければならない。

(4) 監査人は、システム監査ツールを使用するとき、システムへの影響に細心の注意を払わなければならない。監査時には、一般へのサービスは停止していることが望ましい。

(5) 監査人は、セキュリティ方針と、実際のマネジメント活動を比較して、有効性についての判断をしなければならない。判断する観点としては以下を含む。

・組織の存在意義とセキュリティ方針との整合性

・セキュリティ方針と標準の整合性

・標準の実行に関して使用している設備費用および運用費用等のコストとそれらの妥当性

・PDCA サイクルの適切な実施

(6) 監査人は、監査結果を裏付けるために、監査によって得られた情報を記録しなければならない。

(7) 監査人は、監査によって得られた情報を元に、内部統制リスクが予測範囲内であるかを評価し、実施手続きの妥当性を判断しなければならない。

(8) 監査組織は、監査人からの報告を受けて、発見された問題の量や質が予測範囲を超えており、実施した手続きが妥当でないと判断した場合には、再度監査計画を立案して実行しなければならない。

4.4 監査結果の報告

(1)監査組織は、監査結果を元に監査報告書を作成し、内部監査室へ報告しなければならない。監査組織は、対象者の不在、機密情報に関する閲覧の拒絶など、さまざまな理由によって実施できなかった監査項目を監査報告書に含めなければならない。

(2)監査組織は、監査結果の裏付けとなる十分な根拠を提示できなければならない。

(3)監査組織は、問題点の指摘事項を報告する場合、問題点の重大性に応じて分類しなければならない。監査組織は、問題点を解決するための改善策について、可能な限り監査報告書に含めることが望ましい。

(4)監査報告書は、開示範囲を内部監査室のみとする。

4.5 是正措置

(1)内部監査室は、監査組織からの報告を受けて、是正措置の計画立案をし、実行の判断をしなければならない。

(2)内部監査室は、実行することになった是正措置について、緊急性、および重要性を考慮して、適切な時期に行う。

(3)是正措置の指示を受けた被監査組織または被監査人は、速やかに是正措置を行い、実施した是正内容および時期を内部監査室に報告しなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

罰則に関する標準

1 趣旨

本標準は、当社のセキュリティ違反に対する罰則の適用手順及びそれに関わる遵守事項を規定する。

2 対象者

本標準は、セキュリティ方針および標準が適用されるすべての人を対象とする。罰則事項の執行は、セキュリティ違反に対する罰則の適用に関わる委員会のメンバー、部門長及び人事部門の担当者を対象とする。

3 対象システム

本標準は罰則に関するものであり、情報システムや情報機器を対象としない。

4 遵守事項

4.1 罰則案件の届出

部門長は罰則に相当すると思われる社員のセキュリティ違反を確認した場合、委員会に罰則の適用について審議を求める案件の届出を行わなければならない。

なお、部門長のセキュリティ違反に関する罰則案件の届け出は委員会のメンバーが行うものとする。

4.2 委員会での審議及び決定

委員会は届出が行われた罰則案件について審議を行い、罰則の適用と再教育についてその要否と程度または内容を決定しなければならない。

4.3 人事部門での罰則手続き人事部門の担当者は委員会での決定に基づき、該当者に対する就業規則に従った罰則の決定及び適用に関する手続きの実施をしなければならない。

4.4 再教育

委員会は罰則案件の審議結果で再教育が必要と決定した該当者に対して再教育

プライバシーに関する標準

1 趣旨

本標準は、顧客の個人情報(以下「顧客情報」とする)を適切に収集・維持・破棄における取り扱い時に注意するべき事項をまとめ、発生しうる問題を未然に防ぐことを目的とする。

2 対象者

顧客情報を取り扱うすべての従業員

3 対象システム

顧客情報を取り扱うすべてのコンピュータ

4 遵守事項

4.1 顧客情報を取り扱う部門の特定

(1)内部監査室は、当社内にて顧客情報を取り扱う部門を特定し、その部門長に対して、以下の遵守事項を徹底されなければならない。

(2) 特定されていない部門においては、顧客情報を取り扱ってはならない。

4.2 顧客情報管理責任者の設置

(1) 顧客情報の収集・維持・破棄を行う部門の部門長は、顧客情報管理責任者を設置し、部門内の責任者を明確にしなければならない。

4.3 顧客情報保護方針の公開

(1) 顧客情報管理責任者は、顧客情報を広く一般から収集する場合、当社のWeb サイトや広告等に当社の顧客情報保護方針を公開しなければならない。

(2) 顧客情報保護方針には、下記に記載される遵守事項の内容および当社への連絡先を明確にしなければならない。

4.4 顧客情報の収集

顧客情報の収集を行う者は、以下の事項を遵守しなければならない。

(1) 顧客情報の収集時には、顧客に対して利用目的を明示し、顧客から同意を得なければならない。なお、収集以外の形で得た顧客情報を利用する場合は改めて顧客から同意を得なければならない。

(2) 顧客に示した利用目的に関する情報以外を収集してはならない。

(3) 収集した情報を顧客に提示した利用目的以外の利用をしてはならない。

4.5 顧客情報の維持

顧客情報管理責任者は、以下の事項を遵守しなければならない。

(1) 顧客情報に対する登録・参照・変更・削除の実施可能な者を明確にし、顧客情報へのアクセス制限を実施しなければならない。

(2) 顧客情報を利用する場合、正確な情報を利用しなければならず、そのための保護策を実施しなければならない。

(3) 顧客情報のバックアップを実施しなければならない。バックアップした媒体は、顧客情報と同様の管理策を設けなければならない。

(4) 顧客から当該顧客の顧客情報に関する開示・訂正・削除の要求があった場合、これに対応しなければならない。

4.6 顧客情報の破棄

顧客情報管理責任者は、以下の事項を遵守しなければならない。

(1) 客情報を破棄する場合、第三者の目にさらされないように注意して破棄しなければならない。

(2)電子媒体等の破棄においては、『媒体の取り扱いに関する標準』に基づいて実施しなければならない。

4.7 顧客からクレーム処理

顧客情報管理責任者は、以下の事項を遵守しなければならない。

(1) 当社の業務において顧客からクレームを受けた場合には、速やかに対応しなければならない。

(2) 顧客情報が漏えいしてしまったなど必要がある場合、内部監査室を開催し、当社の見解を迅速に明確にしなければならない。

(3) どのようなクレームが発生した場合でも、第一報を12 時間以内に報告し、その後の対応状況に関しても適宜連絡しなければならない。

5 例外事項

業務都合等により本標準の遵守事項を守れない状況が発生した場合は、内部監査室に報告し、例外の適用承認を受けなければならない。

6 罰則事項

本標準の遵守事項に違反した者は、その違反内容によっては罰則を課せられる場合がある。罰則の適用については罰則に関する標準に従わなければならない。

7 公開事項

本標準は対象者にのみ公開するものとする。

8 改訂

本標準は、平成28年1月31日に内部監査室によって承認され、平成28年4月1日より施行する。

本標準の変更を求める者は、内部監査室に申請しなければならない。

内部監査室は申請内容を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

・本標準は、定期的(年1回)に内容の適切性を審議し、変更が必要であると認められた場合には速やかに変更し、その変更内容をすべての対象者に通知しなければならない。

以上

コンプライアンス基本規定

(総則)

第1条 この規定は、当社におけるコンプライアンスについて規定する。

(定義)

第2条 この規定において「コンプライアンス」とは、法令、社内規則及び企業倫理(以下「法令等」という)を遵守することをいう。

(経営方針)

第3条 会社は、別に定める企業行動憲章に従い、コンプライアンスを経営の基本方針とする。

(従業員の責務)

第4条 従業員は、前条の基本方針をふまえ、法令等を誠実に遵守することはもとより、社会人としての良識と責任をもって業務を遂行しなければならない。

(従業員の禁止事項)

第5条 従業員は、次に掲げる行為を行ってはならない。

(1)自ら法令等に違反する行為

(2)他の従業員に対して法令等に違反する行為を指示・教唆する行為 (3)他の従業員の法令等に違反する行為を黙認する行為

(通報の義務)

第6条 従業員は、他の従業員が前条に違反する行為を行っていることを知ったときは、別に定める「内部通報規定」に従い、速やかに会社に通報しなければならない。

(懲戒処分等)

第7条 会社は第5条の規定に違反した従業員に対し、就業規則に従い懲戒処分等をすることができる。

(免責の制限)

第8条 従業員は、次に掲げることを理由として自らが行った法令等に違反する行為の責任を免れることはできない。

(1)法令等について正しい知識がなかったこと

(2)法令等に違反しようとする意思がなかったこと

(3)他の従業員の指示・教唆により行ったこと

(4)会社の利益を図る目的で行ったこと

(事前相談)

第9条 従業員は、自らの行動や意思決定が法令等に違反するかどうかの判断に迷うときは、あらかじめコンプライアンス室に相談しなければならない。

(コンプライアンス研修)

第10条 会社は、次に掲げる目的のため、必要に応じ研修会を開催する。

(1)コンプライアンスへの関心を高めること

(2)コンプライアンスについて正しい知識を付与すること

付 則

この規定は、平成28年3月20日より実施する。

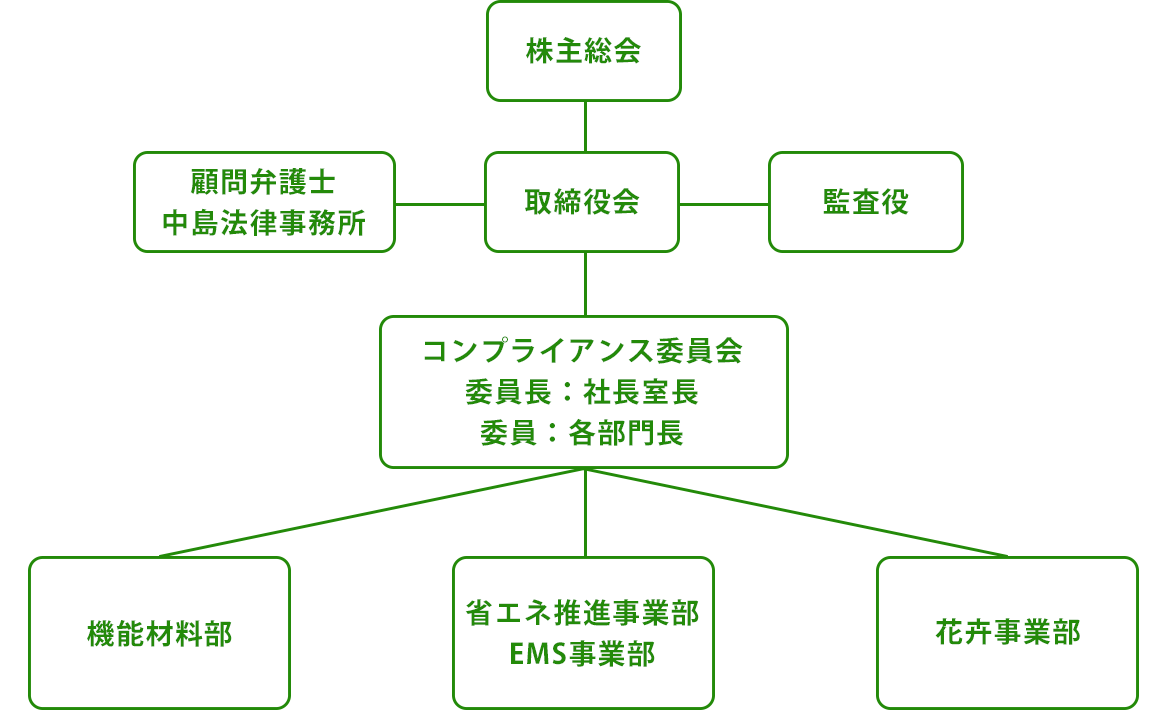

コンプライアンス体制

ー 株式会社 翠光トップライン コンプライアンス体制図 ー